编写进度

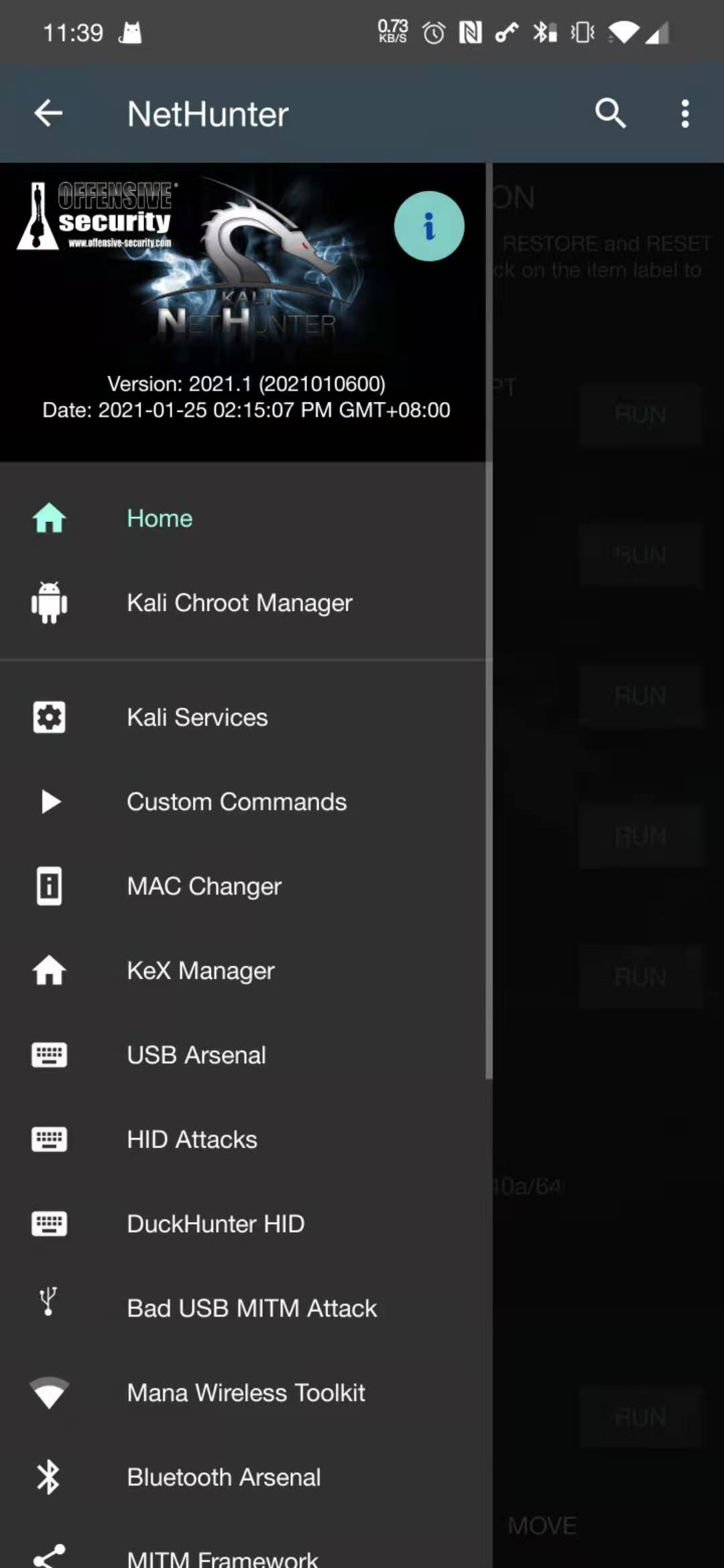

Kali Nethunter

准备工作

安装android-plateform-tools

brew install android-platform-tools三个zip包

- [TWRP for 10](https://dl.twrp.me/guacamole/)

- Magisk

- Disable-Dm-Verity_ForceEncrypt

可选

-

刷入

设置->系统->开发者模式界面,开启OEM解锁、USB调试两个个选项

手机链接电脑运行如下命令

adb reboot bootloader # 进入fastboot模式 fastboot oem unlock # 解锁,手机出现解锁界面,用音量键选择UNLOCK THE BOOTLOADER,电源键确认 fastboot boot twrp-3.x.x.x.img # 刷入twrp镜像,等待几秒进入临时twrp模式 adb push twrp-3.x.x.zip /sdcard # 上传twrp的zip包,并刷入twrp镜像, adb reboot recovery # 重启到recovery模式 adb push Magisk-vx.zip # 上传Magisk包并刷入 adb push Disable_Dm-Verify-ForceEncrypt_xx.zip /sdcard # 解锁Data分区,上传Disable_Dm-Verity-ForceEncrypt并刷入 adb reboot # 重启,进行初始化设置 adb push nethunter-2021.1-oneplus7-oos-ten-kalifs-full.zip # 上传kali nethunter镜像并刷入 adb reboot # 重启

关闭系统更新提示

adb shell pm disable-user com.oneplus.opbackup # 屏蔽更新

adb shell pm clear com.oneplus.opbackup # 清除通知

adb shell enable com.oneplus.opbackup # 恢复更新升级系统保留ROOT权限操作

一加7T如何保留ROOT OTA升级系统

一加7 OTA升级保留ROOT

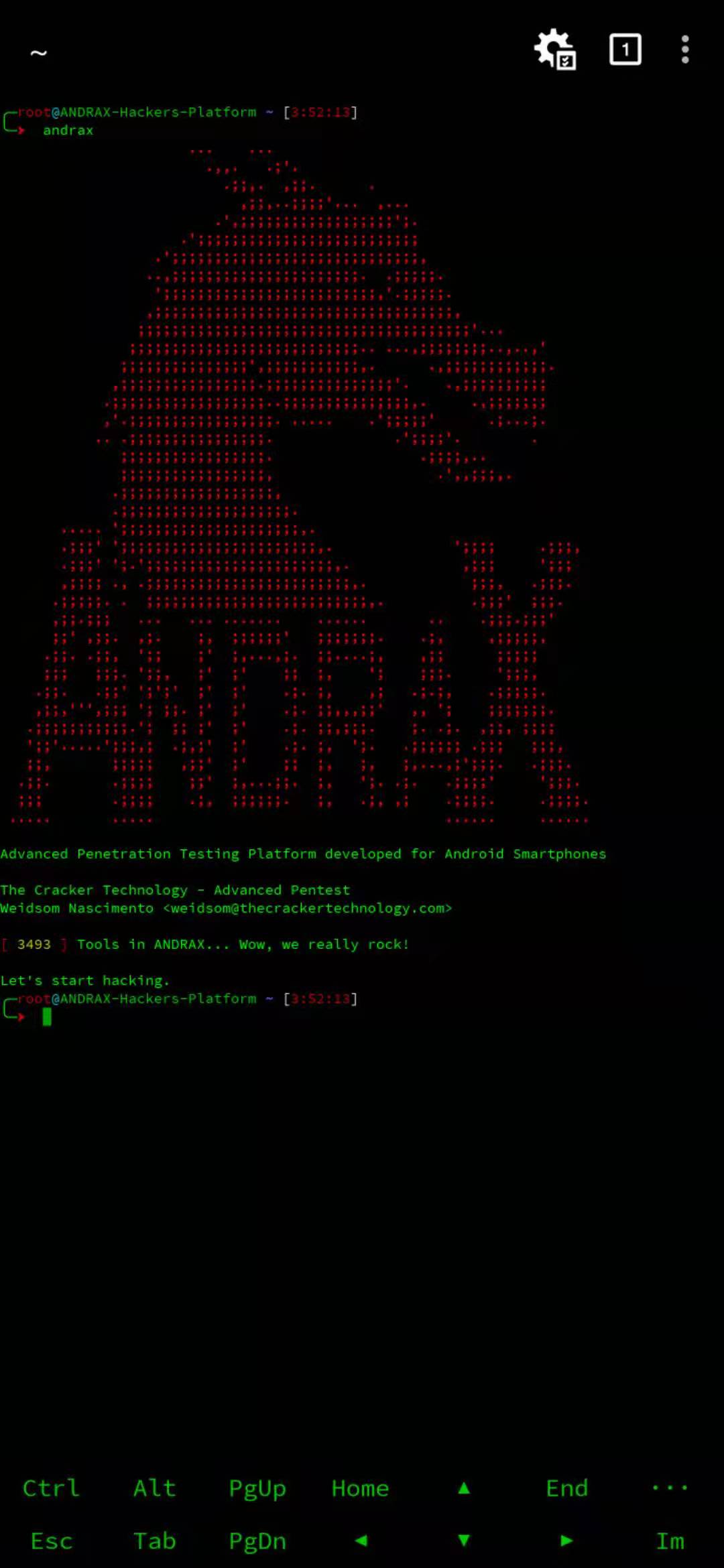

Andrax

下载Andrax-mobile.zip

手机连接电脑输入

unzip ANDRAX-Mobile.zip

adb push andraxcorev6001.tar.xz.cpt /sdcard/Download

adb install ANDRAXMobile6001.apk

adb shell pm list packages # 查看所有包

adb shell dumpsys activity com.thecrackertechnology.andrax # 获取指定包的Activity

adb shell am start -n com.thecrackertechnology.andrax/com.thecrackertechnology.dragonterminal.ui.term.NeoTermActivity # 点击”OK“root和andrax默认密码andrax

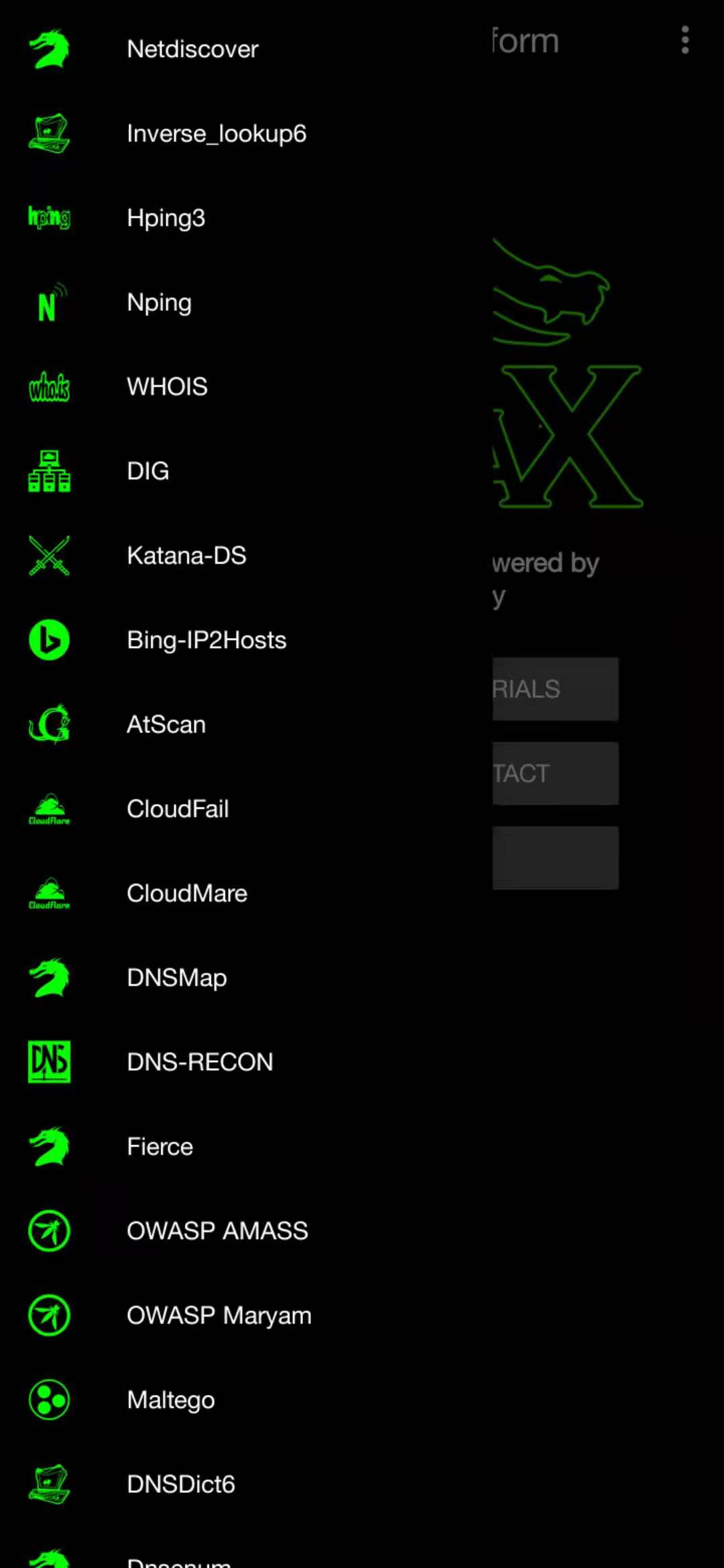

SSH

sudo service --status-all

sudo service ssh startVNC

sudo service vnc start

vnc-viewer 192.168.43.73:5901Bluetooth Hacking

open Andrax Terminal with Recovery shell

su cd /;cat *.rc | grep -i "bluetooth" | grep -i "net_bt_stack" | grep -i "\/dev" # 定位串口输出

chown bluetooth net_bt_stack /dev/ttyS0open Andrax Terminal

sudo stty -F /dev/ttyS0 # 查看串口速率 sudo hciattach -s 115200 /dev/ttyS0 any 3000000 # 创建接口 sudo hciconfig hci0 up # 激活接口

参考

一加7基于安卓10版本安装NetHunter

一加7Pro把玩Nethunter

就砖

TWRP备份与还原操作

TWRP备份与还原操作2

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 askding@qq.com