编写进度

EAA

现有解决方案及其局限性

- 应用直接面对公网威胁

- VPN部署和防火墙规则不灵活,VPN访问慢

- 多应用情况下的单点登陆

- 对访问终端安全没有控制方式,恶意软件,网络钓鱼和数据泄露

Akamai方案EAA

访问的安全性

网络的安全性

访问审计的安全性

管理的易用性

运营成本的支出

Akamai EAA方案优点

- 快速安装部署无需安装客户端

- 降低资本支出和运营成本

- 简化管理

- 确保应用安全

外部身份源(Identity Provider,简称 IdP)指的是一个存储和管理用户信息的外部服务,使用外部身份服务商可以降低用户管理成本以及降低用户使用成本。

零信任网络安全框架

https://docs.authing.cn/v2/concepts/zero-trust-network.html

概念: 零信任是一种安全模型,基于多种信任要素(如访问主体身份、网络环境、终端状态等)对所有用户进行持续验证和动态授权。 (由弗雷斯特研究公司首席分析师JohnKindervag提出)

传统的安全模型通过 一次验证+静态授权的方式评估实体风险,

而零信任基于 持续验证+动态授权 的模式构筑企业的安全基石。

零信任核心原则

- 永不信任,持续验证 构建身份安全基石

零信任对人,终端和应用进行统一身份化管理,建立以身份为中心的访问控制机制。

以动态考量因素(如访问主体身份、网络环境、终端状态等)持续检测访问过重中违规和异常行为,确保接入网络的用户和终端持续可信

- 动态授权 , 精细访问控制,权限随需而动

零信任将访问目标的权限细化到应用级、功能级、数据级,只对访问主体开放所需的应用、功能或数据,满足最小权限原则,收缩潜在攻击面。

同时安全控制策略给予访问主体、目标客体、环境属性(终端状态、网络风险、用户行为等)进行权限动态判定,实现应用功能、数据等维度的精细划分和动态控制。

- 全局防御, 协同联动,威胁快速处置

零信任通过对终端风险、用户行为异常、流量威胁、应用鉴权行为进行多方面评估,对信任分低的应用或设备生成相应的处置策略,联动网络或安全设备进行威胁快速处置。

零信任的技术本质是以身份为基石的动态访问控制,其主要价值为将安全能力内嵌入业务体系,构建自适应的内生安全机制。

好处:

场景一:异地协同办公,数据融合管理,业务云化部署

每个用户及其所使用的访问设备进行身份验证,同时将每个用户的权限降低到处理其业务所需的绝对最小权限。

企业部署场景

- 具有远程分支机构

- 多云

- 有大量非员工访问需求

- 跨企业边界的写作文

- 面向公众的服务企业

零信任架构(ZTA)实施建议

- 零信任:同步工作

- 优先考虑实施,关键网络最先实施

- 设置零信任管理岗位

- 数据通信全程加密

- 用户认证

- 探索和测试颗粒度更细的用户属性

- 身份管理者统一管理

- 管理职权依赖任务临时分配

- 开发用户许可级别

- 各组织之间制定共同战略

- 将零信任原则作为用户和设备的基线

- 设备认证

- 准入前设备检查和定期设备健康检查

- 记录设备使用日志

- 构建 “以便携为中心” 的设备管理

- 最小权限访问授权

- 使用单一联合授权源

- 精细的级别标记数据和资源

- 用户和设备位置与授权解耦

讨论

EAA与VPN的区别和优势

SAML身份验证机制

SAML(Security Assertion Markup Language)是一个基于XML的开放标准数据格式,用于在不同的安全域之间交换认证和数据授权。SAML解决的最重要的需求是Web端应用的单点登录(SSO)

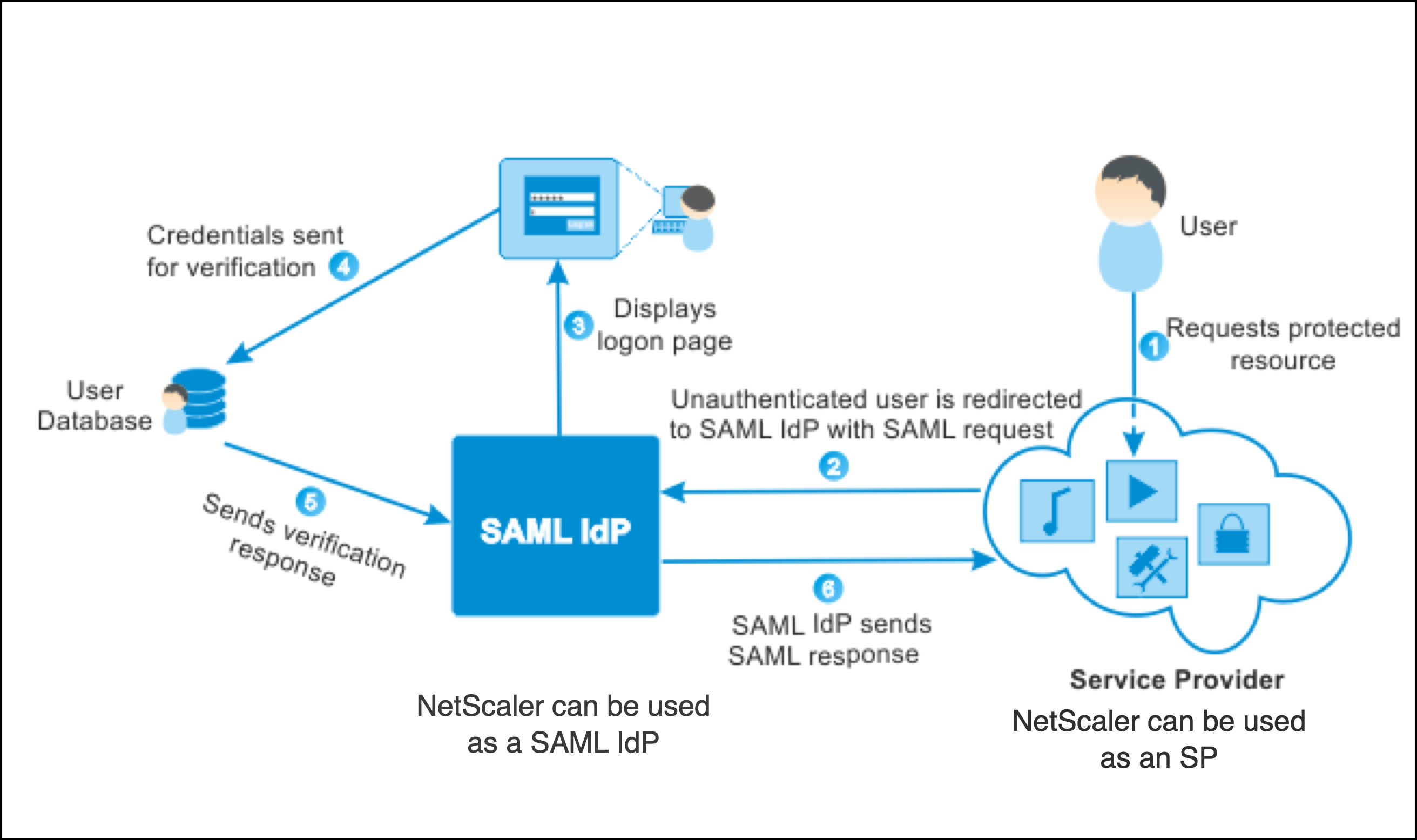

SAML协议工作流程

SAML角色:

SP(Service Provider) : 向用户提供服务的web 端应用

IdP(Identity Provider) : 向SP提供用户身份信息

User : 通过登录IDP获取身份断言,并向SP返回身份断言来使用SP提供服务的用户

- 用户请求访问 Web 应用系统。

- Web 应用系统生成一个 SAML 身份验证请求。

- Web 应用系统将重定向网址发送到用户的浏览器。重定向网址包含应向SSO 服务提交的编码 SAML 身份验证请求。

- IDP 对 SAML 请求进行解码。

- IDP对用户进行身份验证。认证成功后,IDP生成一个 SAML 响应,其中包含经过验证的用户的用户名。然后将SAML 响应编码并返回到用户的浏览器。

- 浏览器将 SAML 响应转发到 Web 应用系统 ACS URL。

- Web 应用系统使用 IDP 的公钥验证 SAML 响应。如果成功验证该响应,ACS 则会将用户重定向到目标网址。

- 用户将重定向到目标网址并登录到 Web 应用系统。

在 SAML 协议中,IDP 和 SP 不需要直接进行通讯,只要用户浏览器可以访问到 IDP 和 SP 即可。

也就是说 SAML 协议在混合云环境下也可以正常进行使用,只要用户浏览器可以访问到公有云的 IDP 和内网的应用就可以使用 SAML 协议集成应用的单点登录。

参考:

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 askding@qq.com